في الأسبوع الماضي ، اكتشف أحد الباحثين ثغرة في الإصدارات التجريبية القديمة من برنامج ضغط الملفات WinRAR. يسمح بتنفيذ التعليمات البرمجية عن بُعد — يسمح بشكل أساسي للمهاجم باعتراض وتغيير الطلبات المرسلة إلى مستخدمي WinRAR.

نشر باحث أمن الويب إيغور ساكوفسكي مقالًا في 20 أكتوبر يوضح بالتفصيل ثغرة وينرار مع معرف الثغرات والتعرض المشترك CVE-2021-35052. تؤثر الثغرة الأمنية على الإصدار التجريبي 5.70 من WinRAR ، ولكن ليس الإصدار الأخير (الإصدار 6.02) ، والذي قام المطورون بإصداره في يوليو.

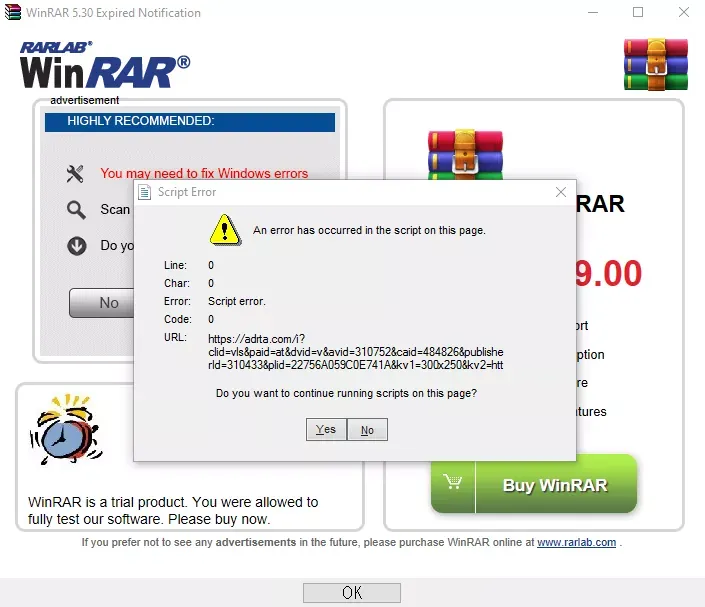

اكتشف الباحثون الثغرة الأمنية عندما لاحظوا خطأ JavaScript في الإصدار 5.70 عن طريق الصدفة. بعد المزيد من التحقيق ، وجدوا أنه من الممكن اعتراض اتصال WinRAR بالإنترنت وتغيير ردوده على المستخدم النهائي.

ومع ذلك ، لا يزال الاستغلال يطلق تحذيرات أمان Windows إلا عند تشغيل ملف docx أو pdf أو py أو rar. للعمل ، يجب على المستخدمين النقر فوق “نعم” أو “تشغيل” في مربع الحوار. وبالتالي ، يجب على المستخدمين توخي الحذر عند ظهور هذه النوافذ أثناء تشغيل WinRAR. سيحتاج المهاجم أيضًا إلى الوصول إلى نفس الشبكة مثل الهدف.

يشير ساكوفسكي أيضًا إلى أن الإصدارات السابقة من WinRAR عرضة لتنفيذ التعليمات البرمجية عن بُعد من خلال الثغرة اﻷمنية CVE-2018-20250 من عام 2019.

إذا لم تكن متأكدًا من إصدار WinRAR المتوفر لديك ، فبعد فتح البرنامج ، انقر فوق “مساعدة” أعلى النافذة ، ثم انقر فوق “حول برنامج WinRAR”. بالنسبة لأولئك الذين يفضلون التبديل ، ننصحكم ببرنامج 7-zip حيث أنه مجاني ومفتوح المصدر.