في وقت سابق من هذا الأسبوع ، حدد مهندسو Cloudflare واحدة من أكبر هجمات رفض الخدمة الموزعة (DDOS) التي تمت تجربتها على الإطلاق. تم تحديد الهجوم ، الذي تم شنه ضد منصة عملة مشفرة مجهولة الهوية ، وتم تخفيفه في أقل من 20 ثانية. أغرق الأشخاص الذين يقفون وراء هذا الفعل الشبكة بأكثر من 15 مليون طلب.

بالإضافة إلى حجم الهجوم ، فإن استخدام HTTPS بدلاً من طلبات HTTP النموذجية زاد من تعقيد المشكلة – ينتج عن البروتوكول الآمن مزيد من عبء الموارد نظرًا لطبيعة الحوسبة المكثفة لطلب HTTPS الآمن. وفقًا لـ Cloudflare ، فإن الروبوتات المسؤولة عن تنفيذ الهجوم تمثل 6000 روبوت من 112 دولة حول العالم.

يُعتقد أن الهجوم أدى إلى رفع الخوادم من مقدمي خدمات الاستضافة الذين يقومون بتشغيل تطبيقات مستندة إلى جافا ضعيفة. من المحتمل أن هذه الخوادم لم يتم إصلاحها أو لم يتم تحديثها وعرضة لـ CVE-2022-21449 ، التواقيع النفسية في Java. تسمح الثغرة الأمنية للمهاجمين باستخدام خوارزمية التوقيع الرقمي للمنحنى الناقص (ECDSA) لتزوير شهادات SSL وغيرها من المعلومات المستندة إلى المصادقة من أجل الحصول على وصول غير مرغوب فيه.

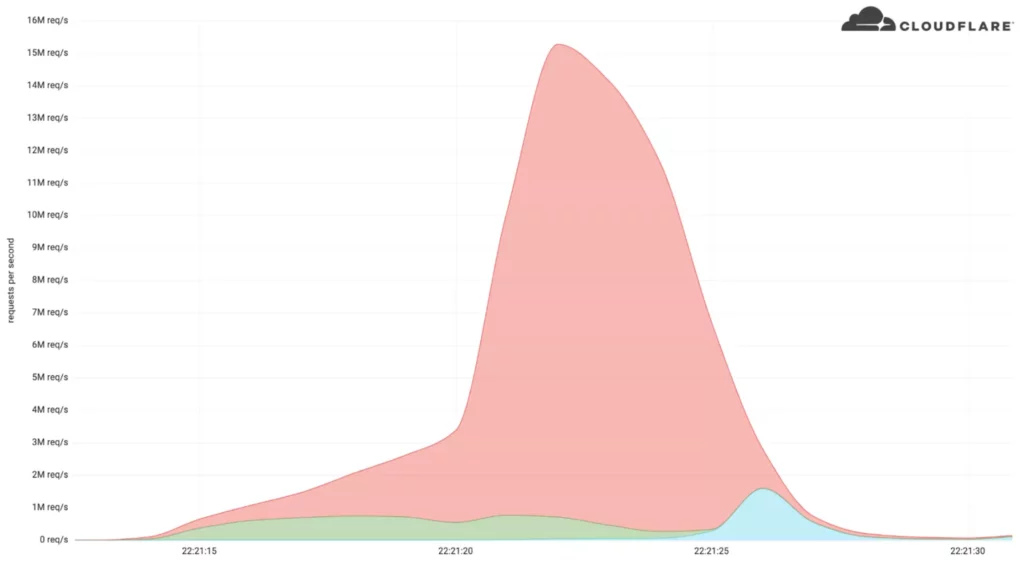

يُظهر الارتفاع الحاد في تحليلات حركة المرور في كلاود فلار مدى السرعة التي تمكن بها الهجوم من التزايد. في الساعة 22:21:15 سجلت المنصة ما بين 500.000 و 1 مليون طلب. في غضون خمس ثوان ، ارتفع هذا العدد إلى ما يقرب من 3 ملايين طلب. في هذه المرحلة ، تصاعدت شدة الهجوم ، مما أدى إلى توليد ما يقرب من 15.3 مليون طلب خلال الثواني الخمس التالية. بعد عدة ثوانٍ ، تمكنت Cloudflare من تخفيف الهجوم ، وإعادة أنماط حركة المرور إلى المستويات المتوقعة.

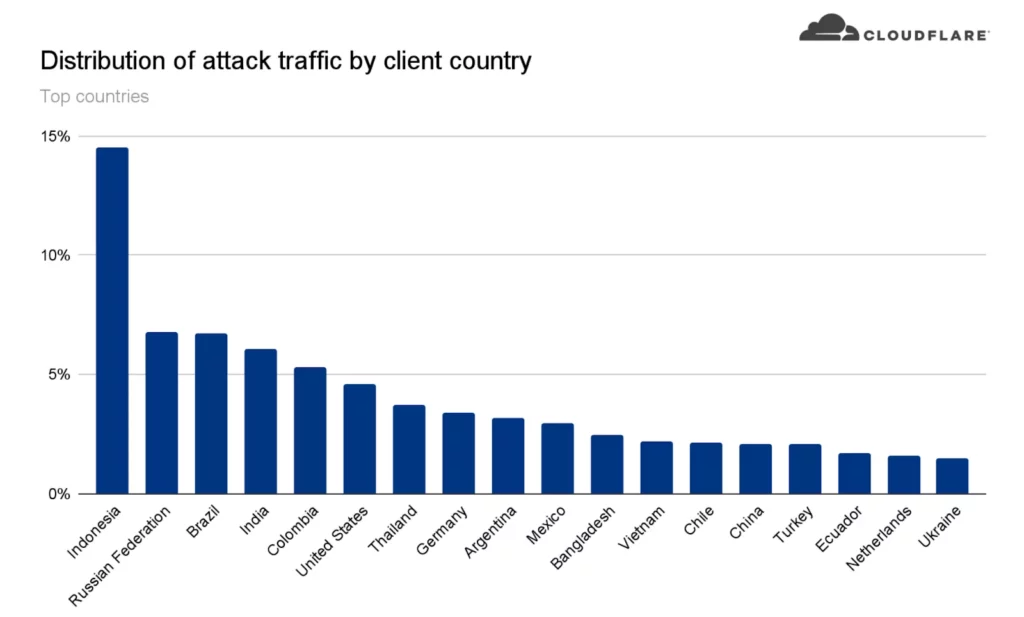

وفقًا لبيانات كلاود فلار ، فإن ما يقرب من 15٪ من الهجمات نشأت في إندونيسيا. استحوذ كل من الاتحاد الروسي والبرازيل والهند وكولومبيا والولايات المتحدة على ما يقرب من 5٪ من نقاط البداية. خلص مهندسو Cloudflare وخبراء الأمن إلى أن الهجمات نشأت من أكثر من 1300 شبكة مختلفة عبر 112 دولة تم تحديدها. لقد فوجئوا أيضًا عندما اكتشفوا أنه على عكس الهجمات الأخرى ، نشأت العديد من هذه الهجمات من مراكز البيانات بدلاً من الشبكات السكنية التقليدية القائمة على مزود خدمة الإنترنت.

أصدرت Oracle منذ ذلك الحين إرشادات حول تحديث التصحيح الضروري لمساعدة المستخدمين على التخفيف من أي ثغرة أمنية محتملة. يجب على مسؤولي الأنظمة التي يُحتمل أن تكون عرضة للهجوم مراجعة هذه المعلومات لضمان تقليل أي مخاطر متعلقة بجافا.

يعد حجم الهجوم ، بالإضافة إلى الموارد المستخدمة والسلطة المطلوبة لتنفيذ الهجوم المستند إلى HTTPS ، علامات واضحة على أن المتسللين يواصلون تقوية أسلحتهم فيما يبدو أنه سباق تسلح لا ينتهي. البقاء على اطلاع بأحدث تصحيحات الأمان والتوصيات يمكن أن يساعد في تقليل احتمالية الوقوع ضحية لهذه الهجمات وما شابهها في المستقبل.

ابدأ المناقشة في forum.mjbtechtips.com