كشفت منظمة العفو الدولية عن برنامج تجسس جديد يُدعى NoviSpy، يُستخدم للتجسس على الصحفيين، النشطاء، والمعارضين في صربيا. البرنامج استغل ثغرات خطيرة في شرائح منظمة لتجاوز أمان أجهزة أندرويد.

كيف تم نشر NoviSpy؟

- يُعتقد أن السلطات الصربية، بالتعاون مع جهاز الأمن (BIA)، استخدمت أدوات Cellebrite لاختراق الهواتف أثناء احتجازها ماديًا.

- الثغرات المستغلة تتضمن CVE-2024-43047، التي حددها Google Project Zero كنقطة ضعف خطيرة.

- وفقًا لتحليل منظمة العفو الدولية، تم تثبيت NoviSpy من خلال هجوم بدون نقر (Zero-Click)، مستغلًا ميزات المكالمات عبر VoWiFi و VoLTE.

الثغرات المُكتشفة في كوالكوم

بفضل تعاون جوجل مع منظمة العفو الدولية، تم اكتشاف 6 ثغرات في مشغل DSP الخاص بشركة كوالكوم. من أبرزها:

- CVE-2024-43047: ثغرة تؤدي إلى تلف الذاكرة واختراق النظام الأساسي.

- CVE-2024-21455: معالجة خاطئة للذاكرة تؤدي إلى امتيازات غير مصرح بها.

- CVE-2024-49848: ثغرة منطقية في إدارة الذاكرة تتيح التثبيت الدائم للبرمجيات الخبيثة.

الأهداف الرئيسية لبرنامج NoviSpy

- الصحفيون المستقلون مثل سلافيسا ميلانوف، الذي لاحظ سلوكًا غريبًا في هاتفه بعد احتجازه لدى الشرطة.

- نشطاء منظمات غير حكومية مثل Krokodil.

- العشرات، وربما المئات من الأجهزة في صربيا، تم استهدافها بالبرنامج.

استجابة Qualcomm

- أكدت Qualcomm أن إصلاحات الثغرات قد تم توفيرها للشركاء اعتبارًا من سبتمبر 2024.

- لا يزال الإصلاح الكامل لثغرة CVE-2024-49848 قيد التحضير وسيُصدر في يناير 2025.

التوصيات

- على المستخدمين التحقق من توفر تحديثات الأمان من الشركات المصنعة لأجهزتهم.

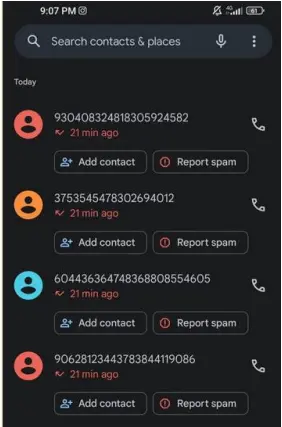

- توخي الحذر من المكالمات غير المعتادة، خاصةً من أرقام طويلة أو غير صالحة.

تكشف هذه الحادثة مدى خطورة استغلال الثغرات الأمنية على حرية الصحافة وحقوق الإنسان، وتسلط الضوء على أهمية التحديثات الأمنية المستمرة من الشركات المصنعة.