أفاد تقرير جديد صادر عن شركة Kaspersky أن البرمجية الضارة Eagerbee عادت إلى الظهور بسلالات جديدة، مستهدفة منظمات حكومية ومزودي خدمات الإنترنت (ISPs) في منطقة الشرق الأوسط.

الجهات المشتبه بها في الهجمات

تم استخدام Eagerbee سابقًا في هجمات شنتها مجموعات تهديد إلكتروني مدعومة من الصين، وفقًا لتحليلات أجرتها شركة Sophos التي أطلقت على المجموعة اسم Crimson Palace.

وفي تطور جديد، تشير الأدلة إلى احتمال وجود صلة بين هذه الهجمات ومجموعة تهديد تُعرف باسم CoughingDown، حيث كشفت Kaspersky عن تشابهات في الأكواد البرمجية وتداخل في عناوين IP المستخدمة.

Kaspersky صرحت:

“بالاعتماد على إنشاء الخدمات في نفس اليوم باستخدام نفس أدوات الويب لتنفيذ الباب الخلفي Eagerbee ونواة CoughingDown، إلى جانب التداخل في نطاقات C2، نقدر بثقة متوسطة أن هناك صلة بين المجموعتين.”

آلية عمل برمجية Eagerbee الضارة

طريقة الوصول الأولية

- لم يتم تحديد الطريقة الأولية التي استُخدمت للوصول إلى الأنظمة في الهجمات الأخيرة.

- في حالات سابقة، استُغلت ثغرة ProxyLogon (CVE-2021-26855) في Microsoft Exchange للوصول إلى الأنظمة.

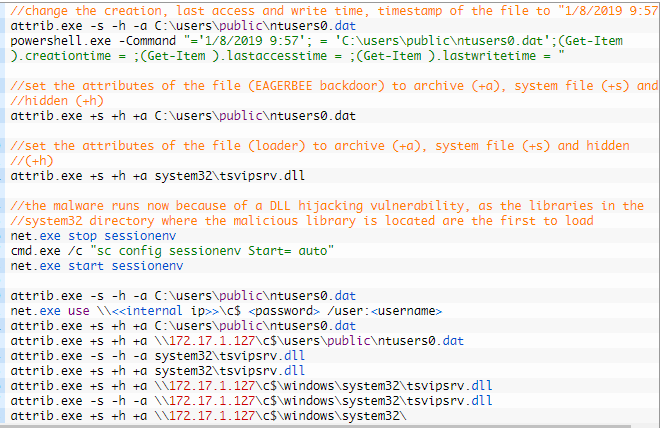

نشر البرمجية الخبيثة

- يتم إسقاط أداة حقن (tsvipsrv.dll) في دليل System32.

- يقوم نظام التشغيل بتشغيل الأداة عند بدء التشغيل.

- تُستغل خدمات النظام مثل Themes وSessionEnv وIKEEXT وMSDTC لتحميل الحمولة البرمجية في الذاكرة باستخدام تقنية DLL Hijacking.

التنفيذ والتواصل مع الخادم

- يتم تحميل البرمجية كملف (dllloader1x64.dll) وتبدأ بجمع معلومات النظام مثل تفاصيل نظام التشغيل وعناوين الشبكة.

- تتواصل مع خادم التحكم (C2) عبر قناة TCP/SSL لاستقبال أوامر أو مكونات إضافية.

الوظائف الإضافية في البرمجية

أفادت Kaspersky أن Eagerbee تستخدم خمس مكونات إضافية رئيسية لتعزيز قدراتها:

- مدير الملفات (File Manager):

- إدارة الملفات والمجلدات (نسخ، نقل، حذف، وإعادة تسمية).

- تعديل الأذونات الزمنية وحقن حمولة إضافية في الذاكرة.

- تنفيذ الأوامر النصية.

- مدير العمليات (Process Manager):

- إدارة العمليات قيد التشغيل.

- إطلاق أو إيقاف العمليات.

- تشغيل أوامر بأذونات حسابات مستخدمين معينة.

- مدير الوصول عن بُعد (Remote Access Manager):

- توفير جلسات RDP متعددة والوصول إلى الأوامر النصية.

- تحميل الملفات من روابط محددة وحقن قذائف أوامر في العمليات الشرعية.

- مدير الخدمات (Service Manager):

- التحكم في الخدمات (إنشاء، بدء، إيقاف، أو حذف).

- مراقبة حالة الخدمات وجمع معلومات عنها.

- مدير الشبكة (Network Manager):

- مراقبة اتصالات الشبكة النشطة.

- جمع تفاصيل مثل الحالة والعناوين المحلية والبعيدة والمنافذ.

الانتشار العالمي للهجمات

- تم رصد نفس سلسلة تحميل البرمجية في اليابان، ما يُشير إلى أن الهجمات ليست محصورة في الشرق الأوسط بل تمتد إلى مناطق أخرى.

التوصيات الأمنية

- تحديث الأنظمة الضعيفة:

- يجب تحديث جميع خوادم Exchange بشكل فوري لمعالجة ثغرة ProxyLogon.

- مراقبة المؤشرات الأمنية:

- استخدم مؤشرات الاختراق (IOCs) التي نشرتها Kaspersky لتحديد النشاط المشبوه في الشبكات.

- تعزيز أدوات الحماية:

- نشر حلول متقدمة للكشف عن التهديدات والاستجابة لها (EDR).

- مراجعة سجلات النظام لاكتشاف أي أنشطة غير معتادة.

- التدريب والتوعية:

- توعية الموظفين بأساليب الهندسة الاجتماعية والتصيّد التي تُستخدم للوصول الأولي إلى الأنظمة.

الخلاصة

تمثل البرمجية الضارة Eagerbee تهديدًا متطورًا وقابلًا للتكيف، مما يجعلها أداة خطيرة في الهجمات السيبرانية. يوصى للمنظمات في الشرق الأوسط وغيرها من المناطق المستهدفة باتخاذ تدابير وقائية صارمة والتعاون مع فرق الأمن السيبراني لرصد أي علامات اختراق مبكرة ومنع توسع الهجوم.