بدأ قراصنة إلكترونيون في استغلال روابط دعوة Discord المنتهية أو المحذوفة لإعادة توجيه المستخدمين إلى مواقع ضارة تنشر برمجيات تجسس وتروجان للتحكم عن بُعد.

تكشف أبحاث شركة Check Point للأمن السيبراني عن حملة خطيرة تعتمد على خلل في نظام الدعوات داخل Discord، مما يسمح بهجمات متعددة المراحل تتجاوز أنظمة الحماية ومضادات الفيروسات.

كيف تُستغل روابط الدعوة المنتهية في Discord؟

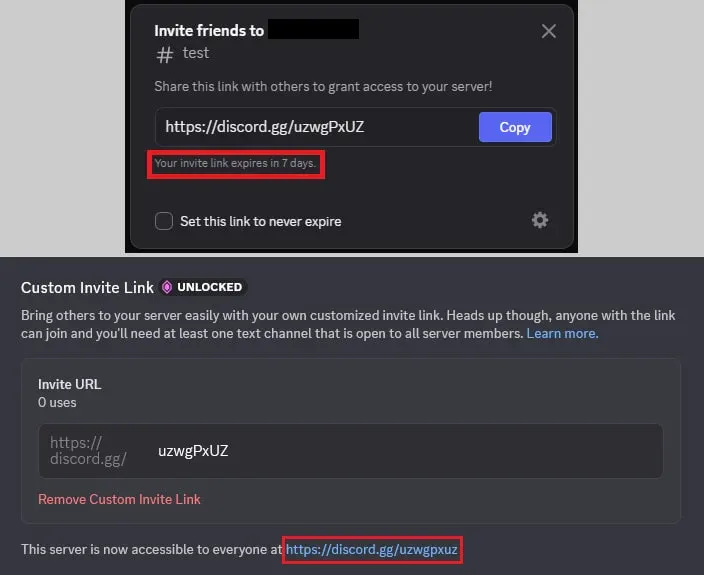

روابط الدعوة في Discord هي عناوين URL تمنح المستخدمين إمكانية الانضمام إلى خوادم محددة. تحتوي هذه الروابط على رموز فريدة يمكن أن تكون مؤقتة أو دائمة أو مخصصة (خاصة بخوادم المستوى الثالث).

عند فقدان خادم ما لحالة “المستوى الثالث”، يصبح رمز الدعوة المخصص الخاص به متاحًا للاستعمال من قبل خادم آخر. أكدت Check Point أن الأمر ينطبق أيضًا على الروابط المؤقتة المنتهية أو الدعوات الدائمة التي حُذفت.

المثير أن النظام يتيح إعادة استخدام رموز الدعوات القديمة دون تعديل وقت الانتهاء، وهو ما يفسره البعض على أنه “دعوة دائمة”، في حين يتم استغلاله بسهولة من قبل المهاجمين.

كما رصد الباحثون خللاً في آلية التحقق من حالة الرموز. Discord يعالج الروابط المخصصة بحروف صغيرة فقط، ما يسمح باستخدام نفس الرمز بحروف كبيرة وصغيرة في وقت واحد على خادمين مختلفين.

كيف يتم تنفيذ الهجوم؟

يراقب القراصنة روابط الدعوات القديمة أو المحذوفة ويعيدون استخدامها في خوادمهم الخبيثة. ثم يروجون لهذه الروابط على مواقع التواصل أو مواقع مجتمعية رسمية، مما يمنحها مصداقية مزيفة.

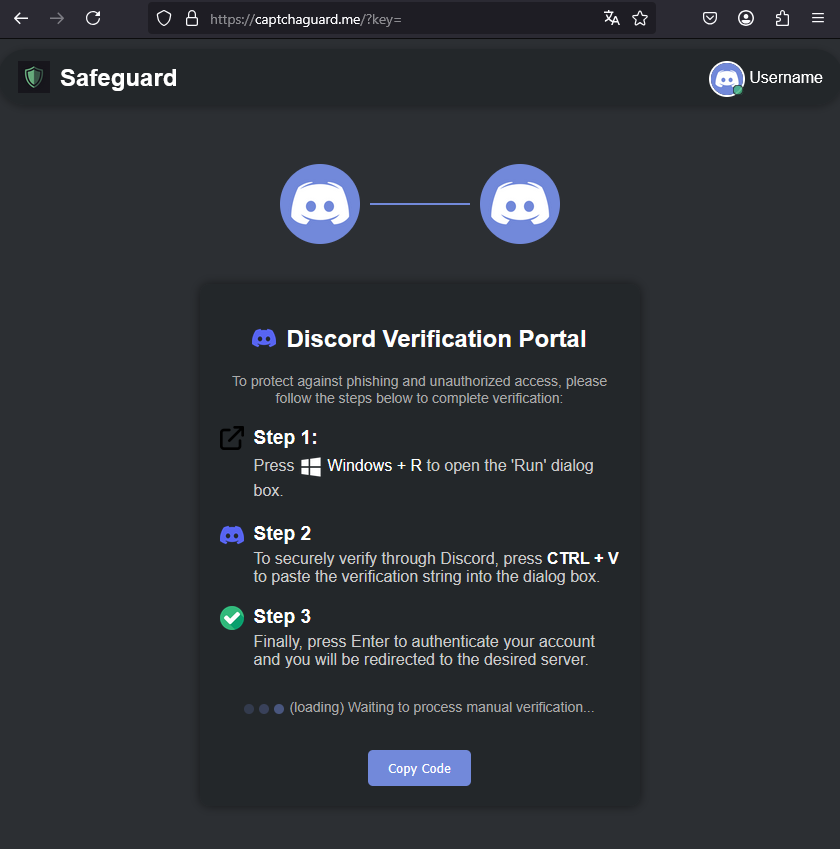

عند دخول المستخدم إلى الخادم الخبيث، يرى قناة واحدة فقط تُسمى #verify، ويطلب منه روبوت تنفيذ خطوة تحقق.

تبدأ المرحلة التالية من الهجوم بإعادة توجيه المستخدم إلى موقع مزيف يحاكي واجهة Discord ويدّعي فشل تحميل CAPTCHA.

يُطلب من المستخدم فتح نافذة Run في ويندوز ولصق أمر PowerShell منسوخ مسبقًا، مما يؤدي إلى تثبيت برمجيات ضارة على الجهاز.

البرمجيات الخبيثة المستخدمة في الهجوم

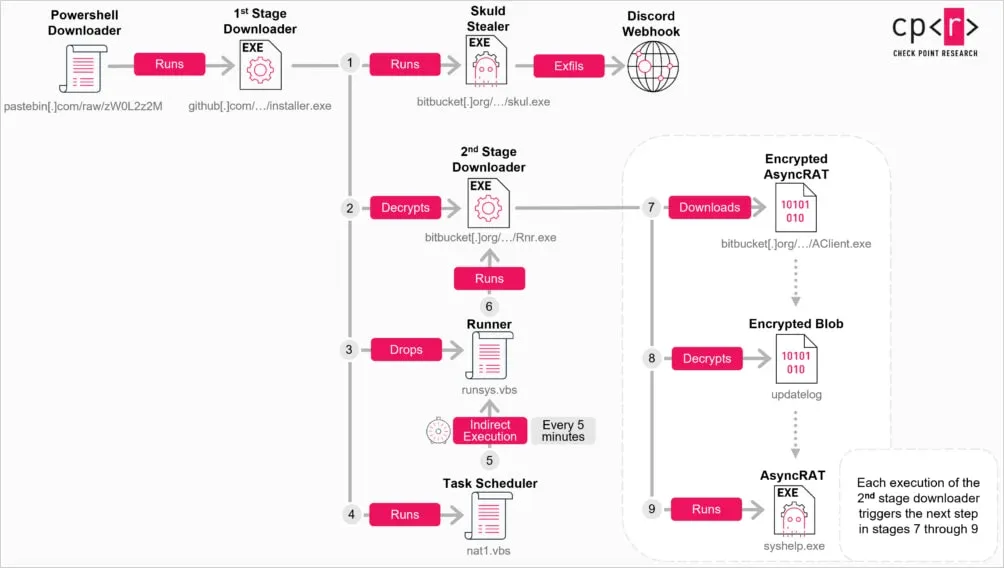

يتضمن الهجوم عدة مراحل وينتهي بتنزيل برمجيات ضارة من منصة Bitbucket:

- AsyncRAT: يُسمى

AClient.exeويتيح التحكم عن بُعد، تسجيل المفاتيح، والتجسس على الكاميرا والميكروفون. - Skuld Stealer: يُسمى

skul.exeويستهدف بيانات المتصفح، رموز Discord، ومحافظ العملات الرقمية. - ChromeKatz: نسخة معدّلة من أداة مفتوحة المصدر تُسمى

cks.exe، مخصصة لسرقة كلمات المرور وملفات تعريف الارتباط.

أضاف القراصنة مهمة مجدولة لتشغيل محمّل البرمجيات كل خمس دقائق، مما يضمن استمرار الإصابة حتى بعد إعادة التشغيل.

كيفية الحماية من هذا النوع من الهجمات

لحماية نفسك، تجنب الوثوق بروابط الدعوة القديمة، خصوصًا تلك المنشورة منذ أشهر. لا تنفذ أي أوامر PowerShell من مصادر مجهولة، وكن حذرًا من طلبات التحقق داخل Discord.

كما يُنصح مسؤولو الخوادم باستخدام روابط دعوة دائمة، لأنها أكثر أمانًا وأقل عرضة للاختراق.

📡 للمزيد من التغطيات اليومية، استكشف قسم الأخبار عبر موقعنا.

ابقَ دائماً في قلب الحدث التقني! 🔍

انضم الآن إلى نخبة متابعينا على تيليجرام و واتساب لتصلك أهم الأخبار والحصريات فور حدوثها! 💡