في كل مرة تظنّ فيها أن تهديدات الأمن السيبراني بلغت ذروتها، يظهر ما يُثبت العكس. فقد كشف محللو شركة كاسبرسكي (Kaspersky) عن برمجية Keenadu الخبيثة، وهي باب خلفي (Backdoor) مُتقدّم لا يُصيب التطبيقات أو نظام التشغيل فحسب، بل يتغلغل في البرنامج الثابت (Firmware) للأجهزة اللوحية العاملة بنظام أندرويد — أي أنه موجود في الجهاز حتى قبل أن يُخرجه المستخدم من علبته.

والأخطر من ذلك أن هذه البرمجية تمنح مُشغّليها تحكّمًا غير محدود عن بُعد بالأجهزة المصابة. فكيف تعمل؟ ومن المتضرّر؟ وما الذي يمكنك فعله لحماية نفسك؟

كيف تعمل برمجية Keenadu الخبيثة؟

اكتشف محللو كاسبرسكي هذا التهديد أثناء تحقيقهم في تروجان ترايادا (Triada)، وهو حصان طروادة معروف سابقًا بإصابته للأجهزة الرخيصة من المصنع. وتتشابه Keenadu مع Triada في كونها مُصمَّمة للتسلّل إلى أعمق طبقات نظام التشغيل دون علم المستخدم.

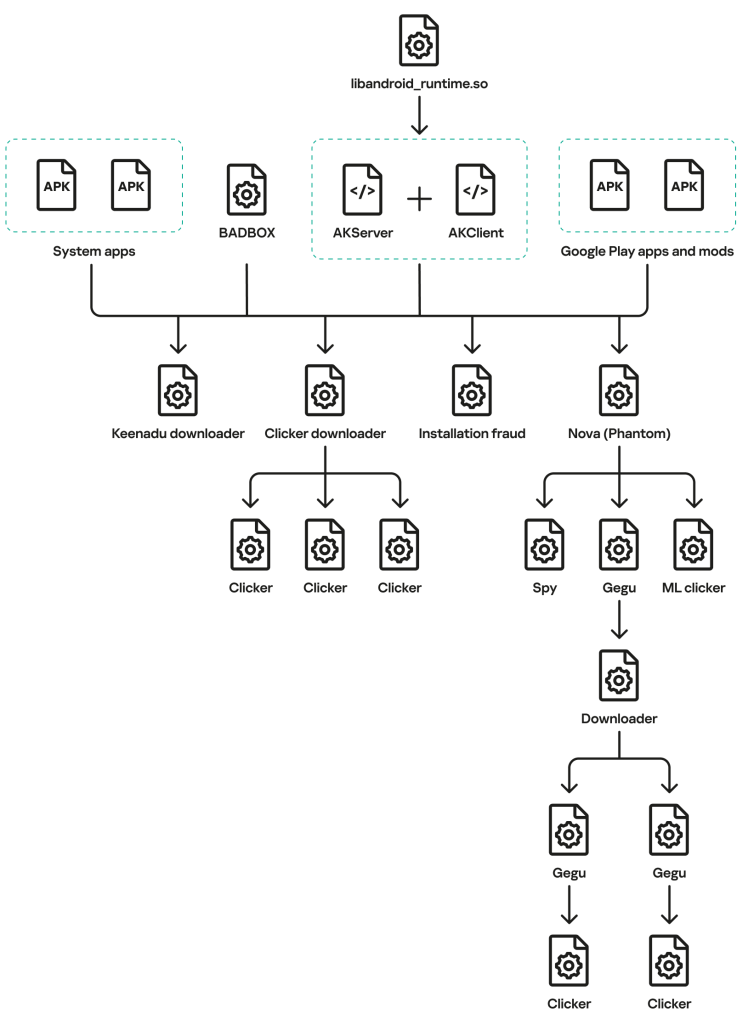

لكنّ آلية الإصابة هي ما يجعل هذا التهديد مُقلقًا بشكلٍ خاص. فالبرمجية تُزرع خلال مرحلة البناء الثنائي (Binary Build Phase) للبرنامج الثابت، حيث تُربط مكتبة ثابتة خبيثة سرًا مع مكتبة نظام حيوية تُسمّى libandroid_runtime.so. وهذا يعني أن الإصابة تحدث قبل مغادرة الجهاز لخط الإنتاج.

الاندماج مع عملية Zygote

بمجرد تشغيل الجهاز، تُحقن المكتبة الخبيثة نفسها في عملية زايغوت (Zygote). ووفقًا للتوثيق الرسمي لنظام أندرويد، فإن Zygote هي العملية الجذرية التي تُنشئ جميع عمليات النظام والتطبيقات اللاحقة، وتُنفّذ مهام أساسية لعمل نظام التشغيل.

من هذا الموقع الاستراتيجي، تُصبح Keenadu فعليًا جزءًا من كل تطبيق يُشغّله المستخدم أو النظام نفسه. وهذا ما يمنحها نطاقًا واسعًا بشكلٍ استثنائي مقارنةً بالبرمجيات الخبيثة التقليدية.

ماذا تفعل Keenadu بالأجهزة المصابة؟

بُنيت البرمجية وفق تصميم متعدد المراحل يمنح مُشغّليها تحكّمًا يصفه المحللون بأنه “غير مقيَّد” بالأجهزة المصابة عن بُعد. وتتنوّع الحمولات الخبيثة التي يمكن تنفيذها لتشمل:

- التلاعب بمحركات البحث في المتصفحات لتوجيه المستخدمين نحو نتائج مُعدَّلة.

- تحقيق أرباح من تثبيت التطبيقات الجديدة دون علم المستخدم.

- إجراء تفاعلات خفية مع الإعلانات، وهو ما يُعرف بالاحتيال الإعلاني.

- تنفيذ عمليات أخرى حسب ما يُوجّهه المُشغّلون عن بُعد.

والجدير بالذكر أن كاسبرسكي رصدت آثارًا لبرمجية Keenadu ليس فقط في البرنامج الثابت للأجهزة، بل أيضًا في تطبيقات مُوزَّعة عبر متجر جوجل بلاي (Google Play) ومتجر شاومي للتطبيقات (Xiaomi GetApps)، بالإضافة إلى تطبيقات مستقلة من مستودعات تطبيقات خارجية.

مصدر الإصابة: اختراق سلسلة التوريد

لم يتمكّن محللو كاسبرسكي من تحديد المصدر الدقيق للبرمجية الخبيثة، لكنّ الاحتمال الأرجح هو أن مجرمين سيبرانيين اخترقوا مرحلة حرجة في سلسلة التوريد لعدة أجهزة لوحية تعمل بنظام أندرويد. وبذلك، زُرعت المكتبة الخبيثة في الأجهزة قبل وصولها إلى الأسواق.

تمكّنت كاسبرسكي من تتبّع المصدر إلى شركة ألدوكيوب (Alldocube)، وهي شركة تصنيع أجهزة لوحية تُشارك أرشيفات برنامجها الثابت علنيًا لأغراض الفحص الأمني. وهذه الشفافية هي ما ساعد المحللين على تحديد نقطة الدخول.

نطاق الإصابة الجغرافي

وفقًا لبيانات القياس عن بُعد (Telemetry) من كاسبرسكي، تأثّر بالبرمجية وأحد وحداتها الخبيثة 13,715 مستخدمًا حول العالم. وسُجّلت أعلى نسب الإصابة في الدول التالية:

| الدولة | مستوى التركّز |

|---|---|

| روسيا | مرتفع |

| اليابان | مرتفع |

| ألمانيا | مرتفع |

| البرازيل | مرتفع |

| هولندا | مرتفع |

لماذا تُعدّ هذه البرمجية خطيرة بشكلٍ استثنائي؟

ما يُميّز برمجية Keenadu الخبيثة عن التهديدات الأمنية المعتادة هو عدة عوامل تجعلها أشدّ خطورة:

- الإصابة مسبقة التثبيت: البرمجية موجودة في الجهاز من لحظة تصنيعه، مما يعني أن المستخدم لم يرتكب أيّ خطأ لإصابة جهازه.

- التغلغل في النواة: من خلال السيطرة على عملية Zygote، تصل البرمجية إلى كل تطبيق دون استثناء.

- صعوبة الاكتشاف والإزالة: بما أنها جزء من البرنامج الثابت، فإن إعادة ضبط المصنع العادية لن تُزيلها — إذ ستُعاد زراعتها مع كل إعادة تثبيت.

- التحكّم عن بُعد: التصميم متعدد المراحل يسمح بتحديث الحمولات الخبيثة وتغييرها دون الحاجة إلى الوصول المادي للجهاز.

هذا المستوى من التعقيد يُجسّد التطوّر المتزايد في أساليب المجرمين السيبرانيين، الذين أصبحوا قادرين على استغلال البنية الجوهرية لنظام أندرويد وآلياته الأمنية للعمل ضدّ مصالح المستخدمين.

كيف تحمي نفسك؟

بعد إبلاغ كاسبرسكي للشركات المُصنّعة المتضررة، يُنصح المستخدمون باتخاذ الإجراءات التالية:

- تثبيت تحديثات أمان أندرويد فور توفّرها، فهي قد تتضمّن إصلاحات لهذه الثغرة.

- تجنّب شراء أجهزة لوحية رخيصة من علامات تجارية مجهولة أو غير موثوقة.

- فحص الجهاز بتطبيق حماية موثوق مثل كاسبرسكي أو غيره من حلول الأمان المعترف بها.

- مراقبة سلوك الجهاز والانتباه لأيّ نشاط غير اعتيادي مثل ظهور إعلانات مفاجئة أو تثبيت تطبيقات دون إذن.

- التحقّق مما إذا كان جهازك من إنتاج Alldocube أو أيّ علامة تجارية مُشار إلى تأثرها، والتواصل مع الشركة المُصنّعة للحصول على تحديث البرنامج الثابت.

كلمة أخيرة

تُمثّل برمجية Keenadu الخبيثة تصعيدًا نوعيًا في مشهد التهديدات الأمنية التي تستهدف أجهزة أندرويد. فالحديث هنا لا يدور حول تطبيق خبيث يُمكن حذفه أو ثغرة يُمكن ترقيعها بسهولة، بل عن إصابة مزروعة في البنية الأساسية للجهاز قبل وصوله إلى يد المستخدم.

هذا النوع من الهجمات — الذي يستهدف سلسلة التوريد — يُذكّرنا بأن الأمن السيبراني لا يبدأ عند المستخدم فقط، بل عند كل حلقة من حلقات التصنيع والتوزيع. ومع تزايد تعقيد هذه التهديدات، يبقى الحرص على شراء أجهزة من مصادر موثوقة وتثبيت التحديثات الأمنية أولًا بأول خطّ الدفاع الأهم.

هل تستخدم جهازًا لوحيًا بنظام أندرويد؟ وهل تحرص على تثبيت التحديثات الأمنية بانتظام؟ شاركنا تجربتك في التعليقات.

أسئلة شائعة

هي باب خلفي (Backdoor) مُتقدّم يُصيب البرنامج الثابت (Firmware) لأجهزة أندرويد اللوحية خلال مرحلة التصنيع. تمنح مُشغّليها تحكّمًا غير مقيّد عن بُعد بالأجهزة المصابة، بما يشمل التلاعب بالمتصفحات والتفاعل مع الإعلانات وتثبيت تطبيقات دون إذن.

الإصابة تحدث في المصنع خلال بناء البرنامج الثابت، حيث تُربط مكتبة خبيثة بمكتبة نظام جوهرية. وعند تشغيل الجهاز، تندمج مع عملية Zygote — العملية الجذرية في أندرويد — فتتسلّل إلى جميع التطبيقات.

في الغالب لا. بما أن البرمجية مزروعة في البرنامج الثابت نفسه وليس في نظام التشغيل فقط، فإن إعادة ضبط المصنع قد لا تكون كافية. الحل الأنسب هو تحديث البرنامج الثابت بنسخة نظيفة من الشركة المُصنّعة بعد معالجة المشكلة.

رصدت كاسبرسكي الإصابة في أجهزة لوحية من عدة علامات تجارية لم تُسمِّها بالكامل، لكنها تتبّعت المصدر إلى شركة Alldocube المُصنّعة للأجهزة اللوحية. وتأثّر بالبرمجية 13,715 مستخدمًا حول العالم.

احرص على شراء الأجهزة من علامات تجارية موثوقة، وثبّت تحديثات أمان أندرويد فور توفّرها، واستخدم تطبيق حماية موثوقًا لفحص جهازك بانتظام. وتجنّب تنزيل تطبيقات من مستودعات خارجية غير معروفة.

📡 للمزيد من التغطيات اليومية، استكشف قسم الأخبار عبر موقعنا.

ابقَ دائماً في قلب الحدث التقني! 🔍

انضم الآن إلى نخبة متابعينا على تيليجرام و واتساب لتصلك أهم الأخبار والحصريات فور حدوثها! 💡